Meltdown e Spectre: cosa c’è da sapere

Avrai notato che i primi giorni dell’anno sono apparsi ovunque articoli sulle vulnerabilità, sui pericoli e sui problemi legati a MeltDown e Spectre.

L’estrema sintesi del problema è questa.

Le moderne CPU hanno una particolare modalità di lavoro che permette di predire e prevedere le operazioni future da eseguire: quindi iniziano già a eseguire le istruzioni che con più probabilità eseguirà l’utente per potergli dare delle risposte più veloci.

Il problema è che in questa modalità di lavoro sono state riscontrate delle falle che permettono agli hacker di accedere praticamente a qualsiasi informazione perché riescono a “registrare” tutto quello che avviene sul PC.

In questo momento non ci sono notizie confermate di hacker che abbiano sfruttato queste vulnerabilità, ma sono stati i laboratori di Google che per primi che hanno “studiato e testato” Meltdown e Spectre.

I puristi e i più curiosi possono trovare spiegazioni più precise e puntuali in un bel post di Bleeping Computer.

Poiché non è possibile cambiare tutte le CPU del mondo, il problema va risolto via software.

Questa situazione è contemporaneamente un problema (da gestire)!!!

Partiamo dal problema da gestire.

Il problema e la soluzione

Parlo di problema non solo perché c’è un problema oggettivo (il baco contenuto nei processori), ma anche un problema derivato.

Poiché infatti si tratta di un “baco” pervasivo, praticamente tutti i sistemi devono essere messi in sicurezza.

Le PatchMicrosoft ha già rilasciato le patch per mitigare il problema nei primi giorni di Gennaio 2018.

| Sistema operativo | Update KB |

| Windows Server, version 1709 (Server Core Installation) | 4056892 |

| Windows Server 2016 | 4056890 |

| Windows Server 2012 R2 | 4056898 |

| Windows Server 2012 | Non ancora disponibile |

| Windows Server 2008 R2 | 4056897 |

| Windows Server 2008 | Non ancora disponibile |

| Windows 10 | 4058702 |

| Windows 8.1 | 4056898 |

| Windows 7 | 4056897 |

La tabella precedente è relativa ai sistemi Microsoft, ovviamente.

Ma, come detto, il problema è molto più generalizzato e non si deve stare a guardare solamente ciò che fa Microsoft.

Per sistemi Android e piattaforme basate su tecnologie Google c’è un bollettino di aggiornamento.

Così come per sistemi Mac OS e prodotti Apple esiste un’apposita pagina dedicata al problema

Per Windows è tutto facile, basta scaricare le patch di Microsoft, no?

Sì e no.

Intanto le patch, a seconda della pacchettizzazione di Microsoft vanno dai 15 MB in su per cui non sono aggiornamenti che si possono fare a cuor leggero.

In secondo luogo le patch sopra elencate non si installano automaticamente se prima non è impostata una determinata chiave di registro, come indicato più avanti in questo articolo.

La questione antivirus

Le patch di Microsoft, lavorando a basso livello, hanno un “simpatico” inconveniente: sono risultate non compatibili con molti antivirus (o viceversa, sono gli antivirus che non sono compatibili con la nuova patch).

Per evitare inconvenienti, la patch di Microsoft si installa solo se il produttore di antivirus “certifica” il proprio prodotto come compatibile impostando una determinata chiave di registro.

Se quindi questa chiave non è presente negli endpoint, questi non potranno ricevere gli aggiornamenti di Microsoft.

Alcuni prodotti, come Webroot, sono già compatibili con la patch anche se non sono ancora in grado di impostare questa chiave in maniera automatica.

In pratica si tratta di aggiungere “a mano” o con opportuno script questa chiave di registro:

Key=”HKEY_LOCAL_MACHINE” Subkey=”SOFTWARE\Microsoft\Windows\CurrentVersion\QualityCompat” Value=”cadca5fe-87d3-4b96-b7fb-a231484277cc” Type=”REG_DWORD”

Ripeto. Per poter installare le patch di Microsoft che mitigano i problemi MeltDown/Spectre è necessario avere questa chiave di registro impostata.

per comodità la rendiamo disponibile per il download qui

Il file .reg per modificare il registro può essere scaricato online e l’istruzione per eseguirlo è:

REGEDIT.EXE /S “percorso_del_file_reg\QualityCompat.reg”

Un elenco aggiornato della situazione degli antivirus più diffusi sul mercato (relativamente alla compatibilità con le patch Microsoft) lo puoi trovare qui.

Riassumendo: che fare

- Documentati quanto più possibile

Un buon punto di partenza sono tre post di Bleeping Computer: - Verifica (col produttore) se il tuo antivirus è già compatibile con le patch Microsoft, ed eventualmente crea la chiave di registro.

Ti ricordo che un elenco della situazione degli antivirus è disponibile online. - Installa le patch sui client scaricandola e “pushandola” direttamente sui PC

- Installa le patch sui server.

L’elenco delle patch per i server, oltre che più in alto in questo articolo, lo trovi sul sito Microsoft in questo articolo, che spiega anche come modificare opportunamente le chiavi di registro per minimizzare i rischi dei bug e come verificare se le patch sono state applicate con successo. - Aggiorna il BIOS delle macchine e i browser: Firefox va aggiornato alla versione 57.0.4 e Chrome all’aggiornamento che verrà rilasciato il 23 Gennaio.

E’ necessario tenere a mente che in alcune circostanze sono stati riscontrati dei rallentamenti nei sistemi dove sono state installate le patch.

Inoltre pare che gli aggiornamenti su sistemi con CPU AMD Athlon mandino in schermata blu i pc.

Ti suggeriamo quindi di valutare con attenzione come e quando installare le patch.

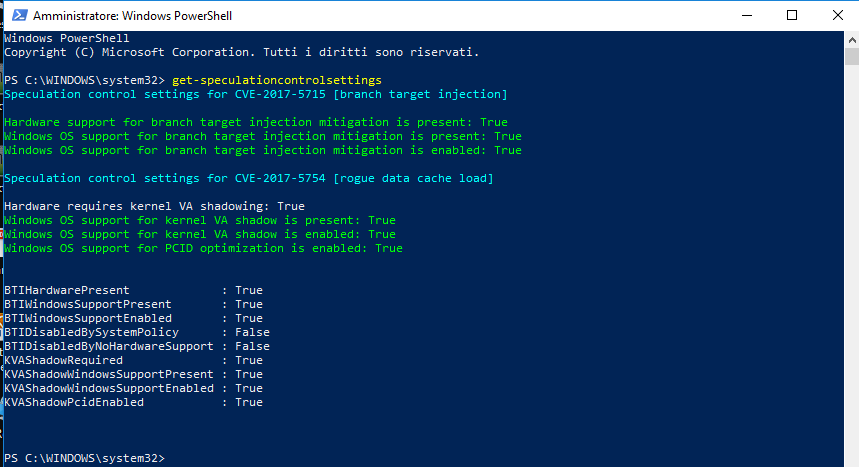

Per i più tecnici, questo è quello che bisogna fare per verificare ( su sistemi che usano PoweShell 5.0 o successivi) se le macchine sono vulnerabili:

- avviare PowerShell come Admin

- avviare il seguente comando: Install-Module SpeculationControl

- installare gli elementi aggiuntivi come da richieste

- avviare il seguente comando: get-speculationcontrolsettings

- se vedi dei “False” (in rosso), l’OS non è protetto.

Se la situazione è la seguente, tutto è regolare: