I primi attacchi si sono verificati un mesetto fa in Canada, Cina, Croazia, Giappone, Italia, Messico, Russia, Stati Uniti e Taiwan e ora è stato “identificato” ufficialmente come ransomware.

Si tratta di Sorebrect, che per certi versi rappresenta un’evoluzione tecnica nel panorama dei ransomware.

Infatti questo è un virus di tipo “fileless” ossia è senza file e quindi diventa difficilmente identificabile per un antivirus.

Come è possibile che un virus di tipo ransomware, che quindi cifra i dati, non abbia un file, un eseguibile?

Come fa un programma ad andare in memoria se non esiste un file “avviabile”?

Infatti questo è un virus di tipo “fileless” ossia è senza file e quindi diventa difficilmente identificabile per un antivirus.

Come è possibile che un virus di tipo ransomware, che quindi cifra i dati, non abbia un file, un eseguibile?

Come fa un programma ad andare in memoria se non esiste un file “avviabile”?

Come funziona?

E’ presto detto.

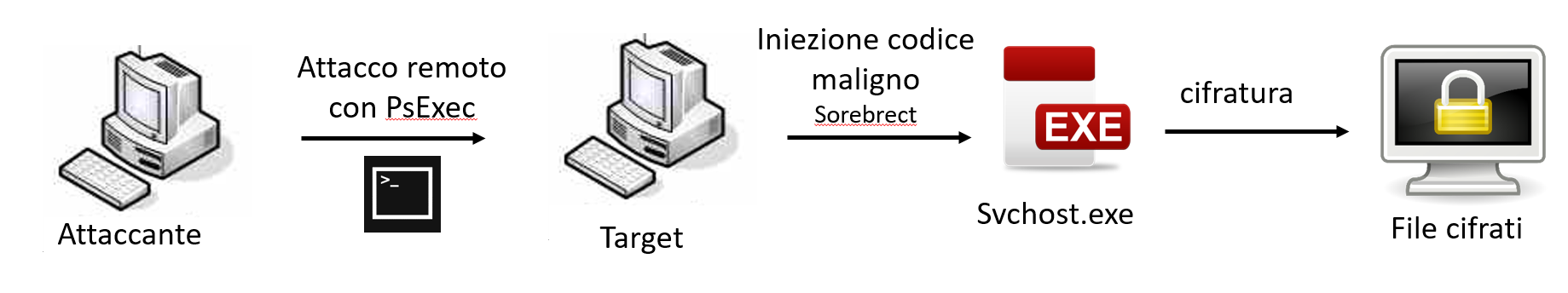

Questo virus si “inietta” utilizzando la celeberrima utility PsExec del mitico Russinovich.

No, Russinovich non c’entra nulla con il virus, ma grazie alla capacità di eseguire comandi su computer remoti, l’utility PsExec permette di installare ed eseguire software e codice su macchine remote, a condizione di avere le credenziali opportune.

Una volta iniettato il virus sulla macchina target, questo va in esecuzione in memoria e “sporca” la memoria di svchost.exe (processo fondamentale per ogni sistema operativo Windows), cancella i log degli eventi e le copie shadow (che Windows esegue per sicurezza).

In memoria quindi resta il “contenitore” di svchost.exe che contiene il codice maligno.

A questo punto inizia il processo di cifratura dei dati, e terminato il processo ci si ritrova sul computer file con estensione “.pr0tect”, lasciando poi sul desktop un file di testo con le istruzioni per procedere al pagamento del riscatto per poter poi riottenere dei file.

Naturalmente Sorebrect non cifra solo i file localmente, ma accede anche alle share di rete.

E’ presto detto.

Questo virus si “inietta” utilizzando la celeberrima utility PsExec del mitico Russinovich.

No, Russinovich non c’entra nulla con il virus, ma grazie alla capacità di eseguire comandi su computer remoti, l’utility PsExec permette di installare ed eseguire software e codice su macchine remote, a condizione di avere le credenziali opportune.

Una volta iniettato il virus sulla macchina target, questo va in esecuzione in memoria e “sporca” la memoria di svchost.exe (processo fondamentale per ogni sistema operativo Windows), cancella i log degli eventi e le copie shadow (che Windows esegue per sicurezza).

In memoria quindi resta il “contenitore” di svchost.exe che contiene il codice maligno.

A questo punto inizia il processo di cifratura dei dati, e terminato il processo ci si ritrova sul computer file con estensione “.pr0tect”, lasciando poi sul desktop un file di testo con le istruzioni per procedere al pagamento del riscatto per poter poi riottenere dei file.

Naturalmente Sorebrect non cifra solo i file localmente, ma accede anche alle share di rete.

Come ci si difende?

Essendo un virus “senza file” già di per sè è molto difficile da individuare da parte di un antivirus, e se a questo si aggiunge il fatto che si inocula all’interno di un processo di sistema, possiamo dire che questo ransomware potrebbe farla franca spesso e volentieri.

La bacchetta magica naturalmente non esiste, ma ci sono azioni che si possono intraprendere per limitare i rischi:

- restringere i diritti di scrittura degli utenti solo laddove necessario: spesso all’interno delle rete ci sono permessi di scrittura assegnati indistintamente a tutti. Aiuta quindi un giro di vite assegnando i diritti di scrittura solo laddove è necessario;

- limitare i privilegi per l’utility PsExec: con un’opportuna policy si può fare in modo che PsExec sia utilizzabile solo dagli amministratori di sistema;

- mantenere aggiornati sistemi e apparati di rete: software e sistemi aggiornati sono più difficilmente attaccabili da hacker e virus, sempre alla ricerca di vulnerabilità non patchate;

- attivare un approccio multi-strato alla sicurezza.