Dopo le vulnerabilità Spectre e Meltdown, un recente metodo identificato per un’esecuzione speculativa side-channel chiamato L1 Terminal Fault (L1TF) è stato condiviso da Intel.

Simile alle problematiche Spectre e Meltdown, la vulnerabilità L1TF compromette solo i processori Intel Core e Xeon dove un codice malevolo in esecuzione in queste CPU potrebbe leggere dati di cui non ha nessuna autorizzazione tramite un altro processo.

VMware ha già rilasciato alcune patch per risolvere il problema come riportato nelle VMware Security Advisories VMSA-2018-0020. Poichè il processo di identificazione degli host compromessi può richiedere diverso tempo, soluzioni come Runecast Analyzer possono aiutare ad identificare gli host critici in pochi secondi.

Patch VMware per L1TF

Il 14 Agosto 2018, VMware ha rilasciato alcune patch per vCenter Server ed ESXi per ridurre la vulnerabilità L1TF.

vCenter Server

VMware ha reso disponibili delle patch per vCenter Server per le seguenti versioni:

- vCenter Server 6.7 – VC 6.7.0d build 9451876

- vCenter Server 6.5 – VC 6.5 Update 2c – build 9451637

- vCenter Server 6.0 – VC 6.0 Update 3h – build 9451619

- vCenter Server 5.5 – VC 5.5 Update 3j – build 9313450

Per applicare le patch al vCenter Server, seguire la normale procedura di quando nuovi aggiornamenti vengono resi disponibili.

Se la vCSA è utilizzata nella propria infrastruttura, le patch possono essere installate tramite la VAMI.

Se si utilizza la versione Windows di vCenter Server, devono essere installate anche le patch Microsoft all’OS guest perchè l’L1TF crea vulnerabilità a livello di OS.

ESXi

Una volta che le patch sono state installate nel vCenter Server, è necessario effettuare il patching agli host ESXi installati nella propria infrastruttura.

VMware ha rilasciato le patch per ESXi per le seguenti versioni:

- ESXi 6.7 – ESXi670-201808401-BG

- ESXi 6.5 – ESXi650-201808401-BG

- ESXi 6.0 – ESXi600-201808401-BG

- ESXi 5.5 – ESXi550-201808401-BG

Le patch per ESXi includono già il codice per risolvere il problema nelle CPU compromesse senza dover installare BIOS o aggiornamenti di firmware rilasciati dai produttori di hardware.

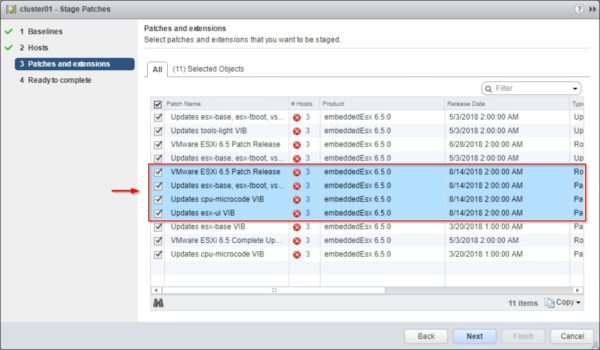

Le patch negli host ESXi possono facilmente installate tramite VUM.

Riduzione della problematica L1TF

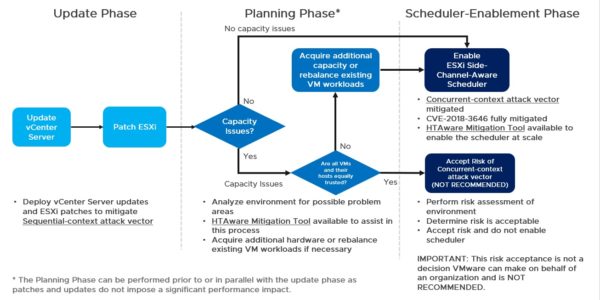

Nel KB55806, VMware indica la procedura per ridurre la vulnerabilità CVE-2018-3646 che include un processo composto da tre fasi:

- Fase di Update: installazione degli aggiornamenti e delle patch vSphere. Il vCenter Server deve essere aggiornato per primo per evitare problemi e successivamente gli host ESXi.

- Fase di Planning: analisi dell’ambiente per verificare se una capacità sufficiente di CPU è disponibile per evitare impatti funzionali abilitando l’ESXi Side-Channel-Aware Scheduler necessario per ridurre il Concurrent-context attack vector.

- Fase Scheduler-Enablement: abilitazione dell’ESXi Side-Channel-Aware Scheduler.

Abilitare l’ESXi Side-Channel-Aware Scheduler

Dopo avere installato le patch specificate in precedenza negli host ESXi presenti nella propria rete, è necessario abilitare l’ESXi Side-Channel-Aware Scheduler per completare il processo di fix.

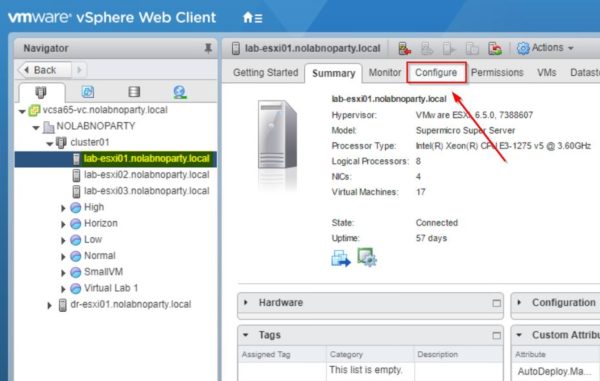

Dal vSphere Web Client (è possibile utilizzare in alternativa anche il vSphere Client o l’ESXi Embedded Host Client) selezionare l’host ESXi da processare e posizionarsi nella sezione Configure.

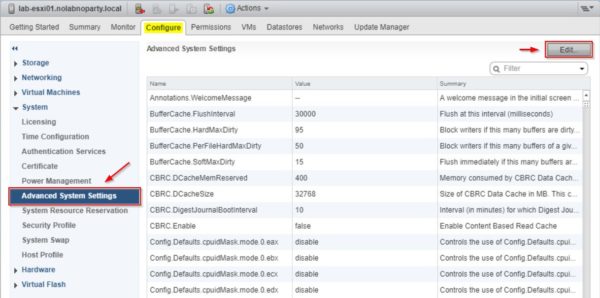

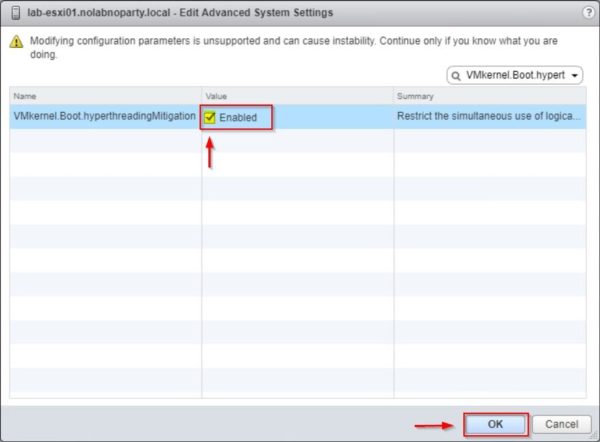

Selezionare Advanced System Settings sotto la voce System e cliccare sul bottone Edit.

Effettuare una ricerca per VMkernel.Boot.hyperthreadingMitigation nel box Filter.

Per default questo parametro è disabilitato. Impostare l’opzione di configurazione a Enabled e cliccare su OK per confermare.

Riavviare l’host ESXi per attivare gli aggiornamenti.

Impatto dell’ESXi Side-Channel-Aware Scheduler

Abilitando l’ESXi Side-Channel-Aware Scheduler, è possibile riscontrare alcuni problemi di performance con un degrado del servizio. Prima di ablitare questo parametro leggere attentamente quanto riportato nel KB55767.

Dovuto a queste limitazioni, l’ESXi Side-Channel-Aware Scheduler è disabilitato per default ed è compito degli amministratori/aziende valutare se abilitarlo o meno. Tuttavia, lasciando lo scheduler disabilitato l’host è esposto al rischio posto dal Concurrent-context attack vector.